Service Secure Token(STS) 임시 보안 자격 증명

회사에서 AWS 엑세스키 탈취 및 어뷰징 사건으로 인해 보안을 강화하고자 STS 도입을 하기로 했다.

사용하는 큰 이유는 Access Key를 탈취당했을 경우 사용을 막기 위함이다.

장점으로는 아래와 같다.

- 클라우드 플랫폼 내 리소스에 대한 액세스를 제어할 수 있는 임시 Access Key를 생성하여 사용할 수 있다.

- 임시 Access Key는 기간 제한이 없는 서브 계정의 Access Key와 달리 제한된 기간 동안만 유효하며 MFA 등 추가 인증 수단을 적용할 수 있다.

- 기간 제한이 없는 Access Key가 외부에 유출되면 보안에 위험할 수 있기 때문에 임시로 권한을 부여하고 싶을 때 사용할 수 있다.

- 프로젝트 별 설정 파일 내 access key, secret key 를 설정 안해도 된다. 서버 내에 보관한다.

환경구성

환경은 다음과 같다.

- Spring Boot

- Java 1.8

- AWS Elastic Beanstalk

- Tomcat

Create Elastic Beanstalk

먼저 Elastic Beanstalk(이후 EB로 표기)에서

Application을 생성한다.

환경 티어 선택 ->

웹 서버 환경선택

웹 서버 환경 생성

애플리케이션 이름 -> 'eb-test'

환경 정보

환경 이름과 도메인은 애플리케이션 이름으로 동일시 했다. (맞추는게 좋을 듯) -> 가용성 확인도 할 것

플랫폼

- `Tomcat``

- 브랜치 ->

Tomcat 8.5 with Corretto 8 running on 64bit Amazon Linux 2 - 버전 -> 최신버전

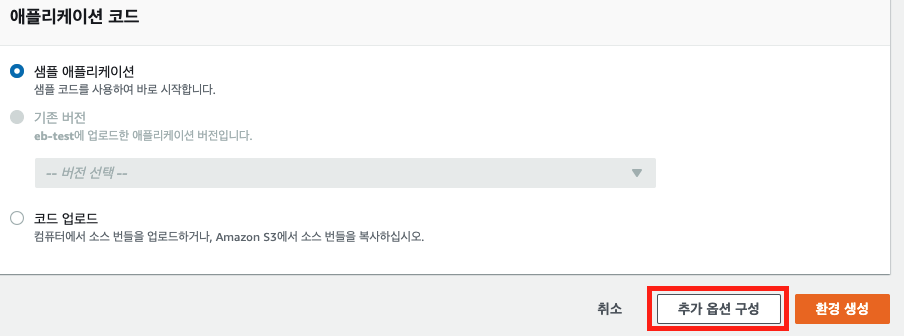

애플리케이션 코드 ->

샘플 애플리케이션선택 후추가 옵션 구성으로 넘어간다

사전 설정 ->

사용자 지정 구성으로 선택- 소프트웨어 PASS

- 인스턴스 편집 후 보안 그룹 지정해 둔 것이 있다면 선택하고 저장

- 용량

- 환경 유형은

로드 밸런싱 수행-> 로드 밸런싱을 통해 80에서 443으로 리다이렉트 할 것이다 - 인스턴스는 최소 2 최대 4 로 구성

- 인스턴스 유형은 t2.small

- 가용 영역은 임의의 2개로 Placement 에서

ap-northeast-2a와ap-northeast-2c를 추가 후 저장 - 로드 밸런서

- 유형은

Application Load Balancer로 선택 - 리스너에서 추가

- 포트는 443, 프로토콜은 HTTPS, 인증서 선택하고 정책 선택 후 추가 및 저장

- 보안

- 서비스 역할은 service-role 로 그대로 사용

- 가상 머신 권한은 EC2 키 페어만 선택하고 IAM 인스턴스 프로파일은 ec2-role 로 그대로 사용 및 저장

- 알림 (선택사항) -> 이메일을 지정하면 받을 수 있음 관련내용들

환경생성 -> 대략 5분 ~ 10분 걸린다.

'AWS' 카테고리의 다른 글

| EFS Mount 하는 방법 (0) | 2023.05.18 |

|---|---|

| EC2 EBS Scale Up (0) | 2022.11.30 |

| [STS 적용 - 4] NCS S3 STS 적용 (0) | 2021.11.11 |

| [STS 적용 - 3] AWS S3 Access SDK For Java (1) | 2021.11.11 |

| [STS 적용 - 2] IAM 생성 (0) | 2021.11.11 |